こんにちは!

情報システム部インフラ担当のアンドウです。

前回は、「インフラ技術ブログ:クラウド移行 検証編」でした。

今回は、L2TP/IPsecを使用したリモートアクセスを使用した、VPN環境の作成を行います。

新型コロナウイルスの感染拡大を防止するために、在宅勤務などのテレワークを実施する企業が急速に拡大しています。

VPN(Virtual Private Network)は、インターネット上に仮想の専用線を設け、安全なルートを確保した上で重要な情報をやり取りすします。

「盗み見」や「改竄」といったセキュリティ上の脅威から機密情報を守る技術です。

L2TP/IPsecを用いてインターネット越しにヤマハルーターのプライベートネットワークへ接続する設定です。

モバイル端末に割り当てられるIPアドレスがプライベートアドレスの場合、NATトラバーサルの設定が必要です。

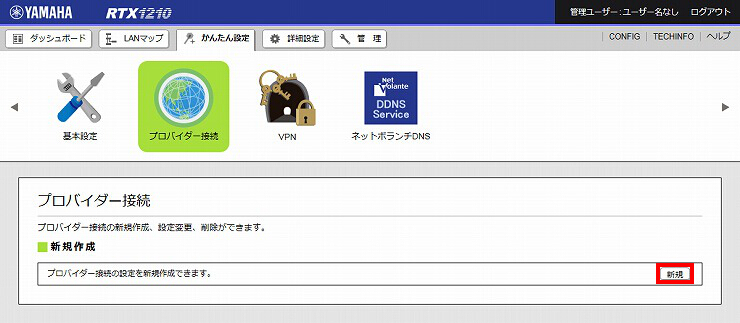

インターネット接続設定手順

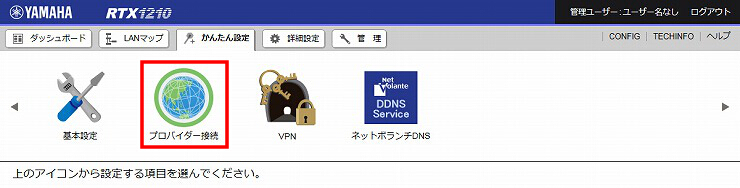

1.設定画面を開きます。

2.「かんたん設定」をクリックします。

3.「プロバイダー接続」をクリックします。

4.「新規」をクリックします。

5.WAN側のインターフェースを選択して、「次へ」をクリックします。

6.ブロードバンド回線自動判別の表示を確認して、「次へ」をクリックします。

7.「DHCP、または固定IPアドレスによる接続」を選択して、「次へ」をクリックします。

8.プロバイダーの接続情報を設定して、「次へ」をクリックします。

9.プロバイダーとの契約内容にしたがい、DNSサーバーアドレスの設定をして、「次へ」をクリックします。

10.フィルターの設定をして、「次へ」をクリックします。

11.設定内容を確認して問題がなければ、「設定の確定」をクリックします。

12.プロバイダーとの設定が完了しました。

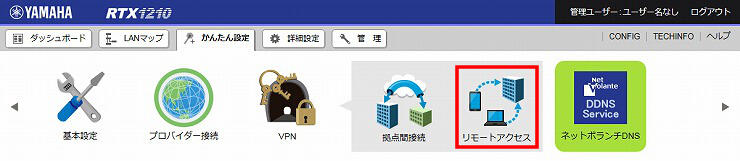

L2TP/IPsecの設定手順

1.「VPN」をクリックします。

2.「リモートアクセス」をクリックします。

3.「新規」をクリックします。

4.「L2TP/IPsecを用いる」を選択して、共通設定に必要事項を入力します。

認証鍵 :事前共有鍵

認証アルゴリズム :HMAC-SHA

暗号アルゴリズム :AES-CBC

PPP認証方式 :MSCHAP-V2

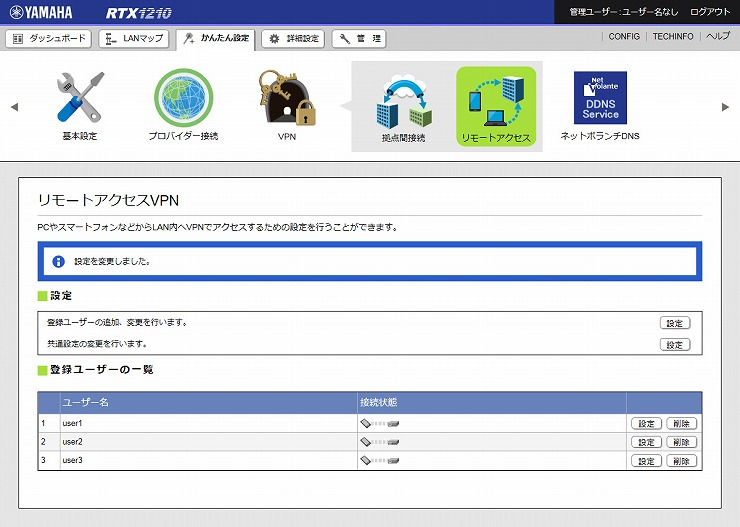

5.クライアントのユーザー登録をします。登録するユーザーを増やす場合は、「+」をクリックしてください。

例では、3名を追加しています。

ユーザー名1 :パスワード1

ユーザー名2 :パスワード2

ユーザー名3 :パスワード3

6.入力内容を確認して問題がなければ、「設定の確定」をクリックします。

7.L2TP/IPsecの設定が完了しました。

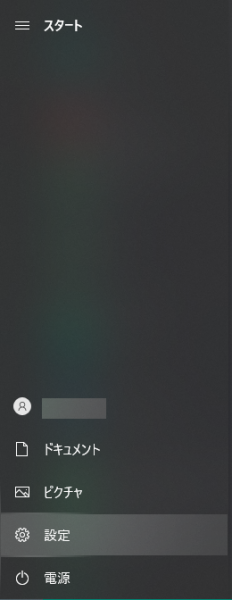

Windows 10のVPN(L2TP/IPsec)設定手順

Windows 10のVPN機能を利用して、事務所で動作するファイルサーバ(L2TP/IPsec)へ接続する基本的な設定手順です。

- AD/ファイルサーバの設定は完了しているものとします。

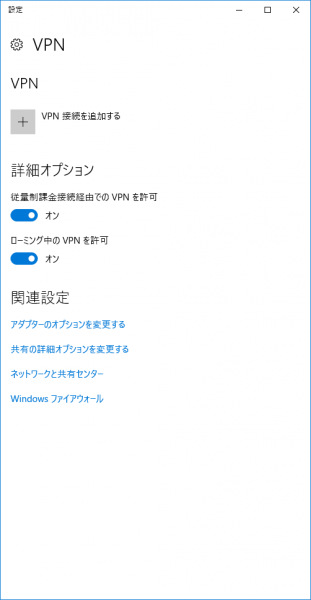

1.VPN設定画面を開く

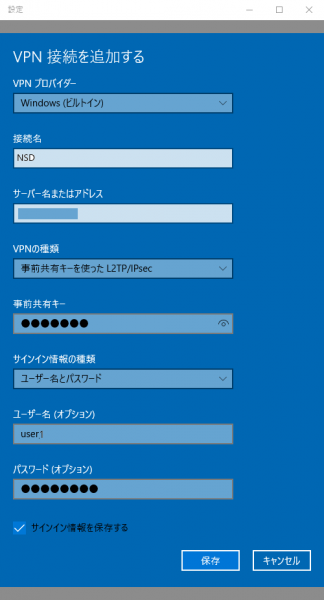

2.VPN設定の追加(1)

3.VPN設定の追加(2)

VPNプロバイダー:「Windows(ビルトイン)」を選択する

接続名:任意の名称を入力する

サーバー名またはアドレス:VPN接続先となるIPアドレスまたはホスト名を入力する

VPNの種類:「事前共有キーを使ったL2TP/IPsec」を選択する

事前共有キー:事前共有キーを入力する

サインイン情報の種類:「ユーザー名とパスワード」を選択する

ユーザー名(オプション):ユーザー名を入力する

パスワード(オプション):パスワードを入力する

全て入力後、「保存」をクリックし、設定を完了する

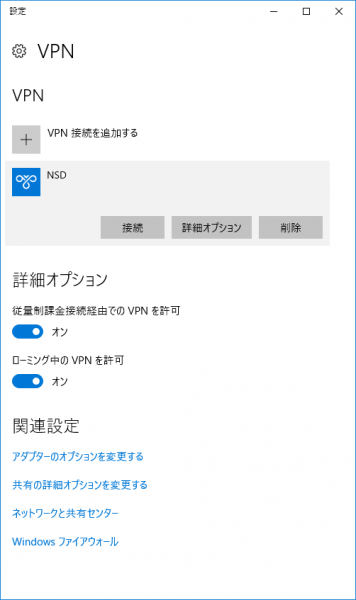

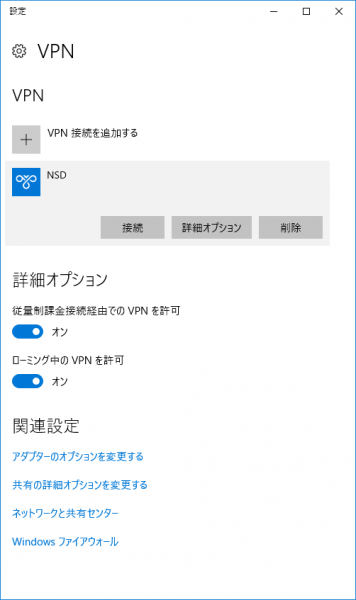

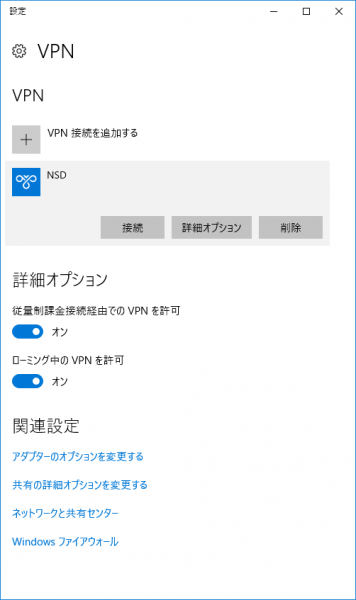

4.設定の確認

設定した接続名のVPN接続先の表示を確認します。

以上で設定は完了です。

「接続」をクリックすると接続を開始します。

直ちに接続しない場合はウィンドウを閉じます。

5.接続を開始する

VPN接続先を選択し、「接続」をクリックします。

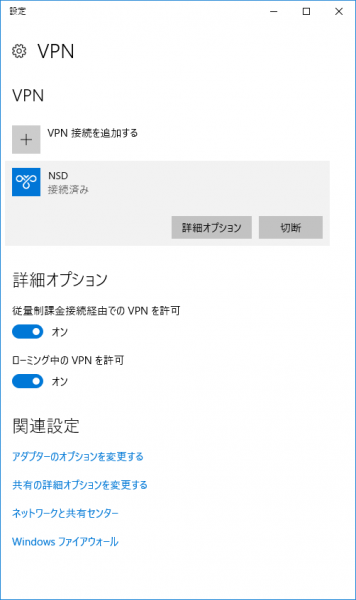

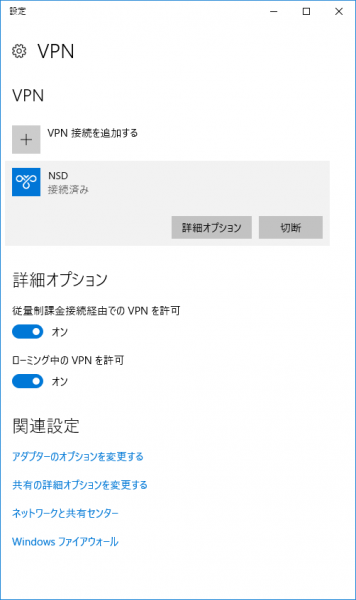

6.接続されたことを確認します。

7.接続を切断します。

VPN接続先を選択し、「切断」をクリックします

8.切断されたことを確認します

切断すると、「切断」と短時間表示された後に接続待機画面が表示されます。

以上で切断操作は完了です。

VPN(L2TP/IPsec)でファイルサーバーへの接続手順

当社はドメインポリシーにより、

●workstation のロック解除にドメイン コントローラーの認証を必要とする:有効

●キャッシュする過去のログオン数 (ドメイン コントローラーが使用できない場合):0回

となっており、ドメイン コントローラーが使用できない場合、ログオンやロック解除できません。

そのため、手順が複雑になります。

1.ローカルユーザーでPCにログインします。

2.VPN接続設定を行い、VPN接続を行います。

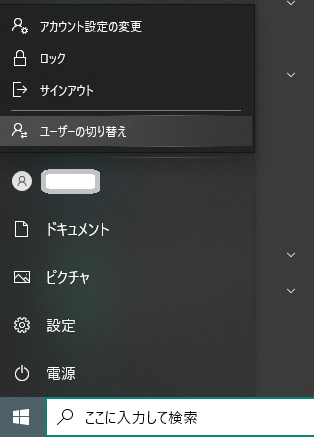

3.ユーザーの切り替え

ユーザーの切り替えを選択し、ドメインユーザーでログインします。

4.再度、VPN接続設定を行い、VPN接続を行います。

ユーザーが変わるとVPNが切断されるので、再度、接続し直します。

5.共有ファイルへのアクセス

当社の共有ファイルは、ドメインベースの名前空間として定義しています。

エクスプローラで「¥¥ドメイン名」でアクセスします。

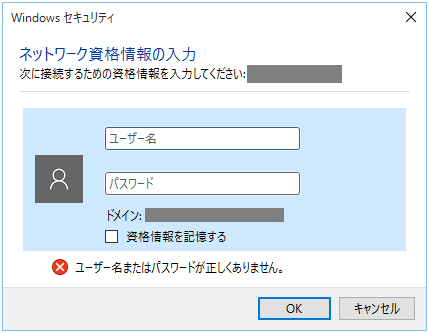

ネットワーク接続時に入力する資格情報のパスワードの入力を求められた場合、ドメインユーザー名とパスワードを入力します。

こんにちは! 情報システム部インフラ担当のアンドウです。 前回は、「Windows2012でファイルサーバーを構築しよう(運用編5)」でBackup Execについてお伝えしました。

今回から数回に渡って、アクティブディレクトリとファイルサーバーをクラウド環境に構築後に行った動作確認についてお話しします。 クラウド環境としては、AzureとAWSの2つとします。

検証するクラウド環境の構成

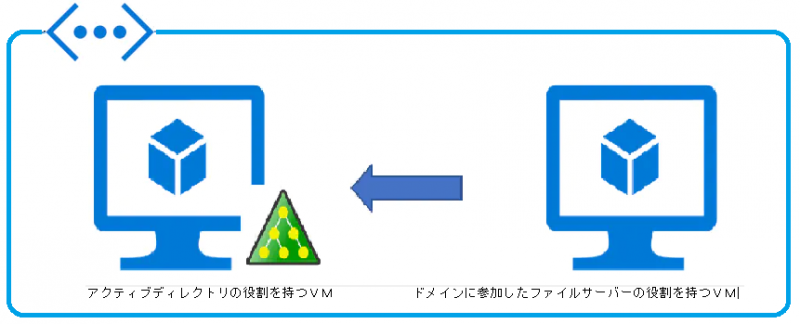

オンプレミス ネットワークからクラウド上の VNet へのサイト間 VPN を作成し、クラウド上に独自のActive Directory環境を構築します。

そのドメイン配下に独自のファイルサーバーを構築し、オンプレミス ネットワークからドメイン認証とファイルへのアクセスを行います。

その際、オンプレミス環境で使用している「Symantec Endpoint ProtectionとAmiya ALog ConVerter」の動作検証も行います。

クラウド環境のサーバー

●アクティブディレクトリ OS :Windows 2012 R2 OS HDD:128GB DATA HDD:128GB

●ファイルサーバー OS:Windows 2012 R2 OS HDD:128BG DATA HDD:256GB

オンプレミス側ネットワーク

●光回線 USENの法人向けICTソリューション 「USEN GATE 02」

●ルーター ヤマハ ギガアクセスVPNルーター 「RTX1210」

●クライアントPC OS:Windows10 PRO バージョン:1909

クラウド環境作成

■仮想ネットワーク作成 手順:ネットワーク

1.仮想ネットワーク作成

2.サブネットの作成

3.仮想ネットワークゲートウェイ作成

4.接続の作成

5.オンプレミス側 ルーター設定

■仮想マシン作成 手順:アクティブディレクトリ

1.アクティブディレクトリ用VM構築

2.VMのローカルIPを固定

3.仮想ネットワークのDNSをアクティブディレクトリ用VMのローカルIPに設定

4.VMへリモートログイン

OSの日本語化 場所の設定

役割インストール

・アクティブディレクトリ ドメインサービス ・ファイルサーバー

・DFS レプリケーション

・DFS 名前空間 機能インストール:

・ファイル共有のサポート

・WINS アクティブディレクトリへ昇格

5.ユーザ追加

6.Symantec Endpoint Protection

・Symantec Endpoint Protection Manager インストール

・Symantec Endpoint Protection インストール

■仮想マシン作成 手順:ファイルサーバー

1.ファイルサーバー用VM構築

2.VMのローカルIPを固定

3.VMへリモートログイン

・ OSの日本語化 場所の設定

・役割インストール: ・ファイルサーバー

・DFS レプリケーション 機能インストール:

・ファイル共有のサポート ドメイン参加

4.共有ディレクトリ作成

5.DFS設定

6.アクセス権設定

7.共有ディレクトリ監査設定

8.Amiya ALog ConVerter

・Amiya ALog ConVerterインストール

・ログの収集対象となるサーバの設定

9.バックアップ設定

次回は、Azureでの環境の作成と検証を行います。

こんにちは! 情報システム部インフラ担当のアンドウです。 前回は、「インフラ技術ブログ:クラウド移行検証 構成編」でクラウド構成についてお伝えしました。

今回は、Azureを使用した、環境の投稿一覧作成と検証を行います。

Azureを使用するには、アカウントとサブスクリプションが必要です

●アカウント Azure利用者の単位です。アカウントの種類は「Azure AD アカウント」と「Microsoft アカウント」の2種類が有ります。

今回は、「Office 365」で使用している「Azure AD アカウント」を使用します。

●サブスクリプション 際の契約単位で、サブスクリプション毎に課金されます。

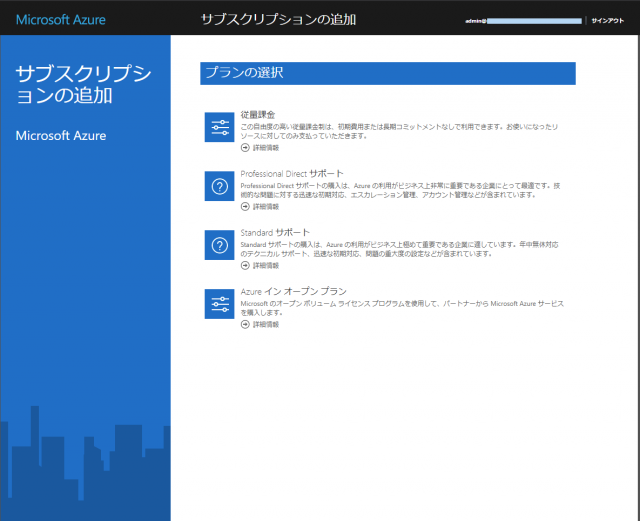

サブスクリプション作成

今回は、検証なので「従量課金」でサブスクリプション作成します。

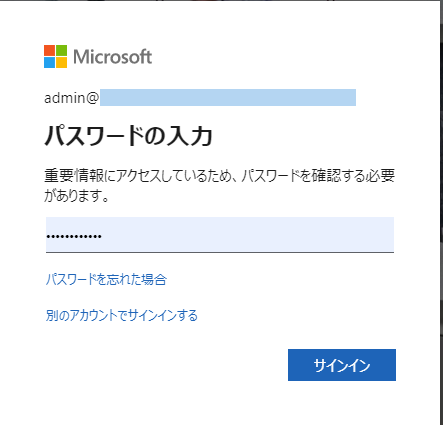

1.ログイン

2.サブスクリプション作成 「従量課金」を選択して作成へ、クレジットカードで本人確認を行います。

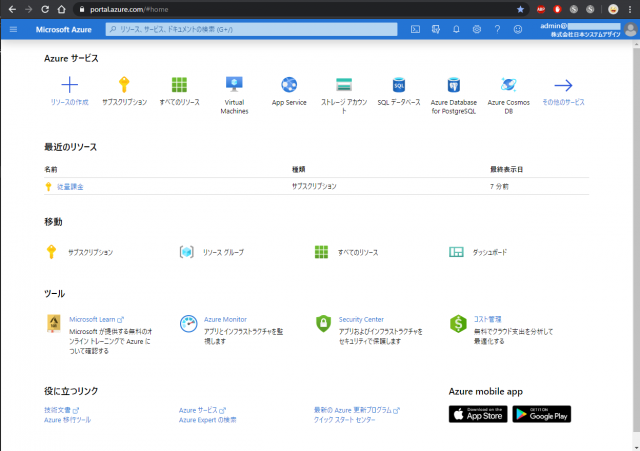

3.Azure Portal へログインします。 これで、Azure を使用する準備が出来ました。

クラウド環境の作成

1.VMの構成 それでは、独自のActive Directory環境と、そのドメイン配下に独自のファイルサーバーを構築して行きます。

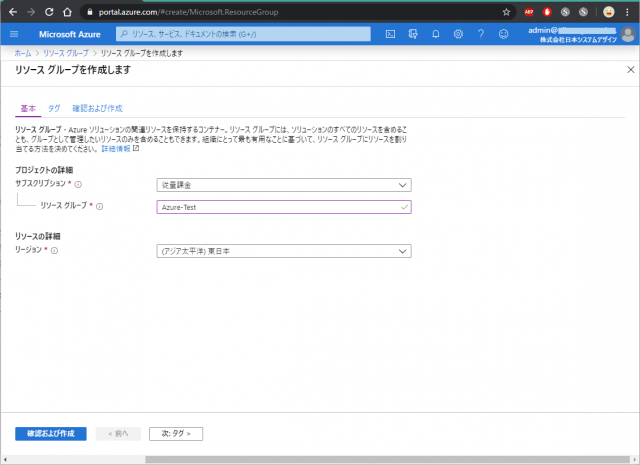

1-1.リソースグループの作成

各リーソースを論理的に一纏めにしたものです。グループ単位に、権限を付与したり、一括でリソースを削除したり出来ます。

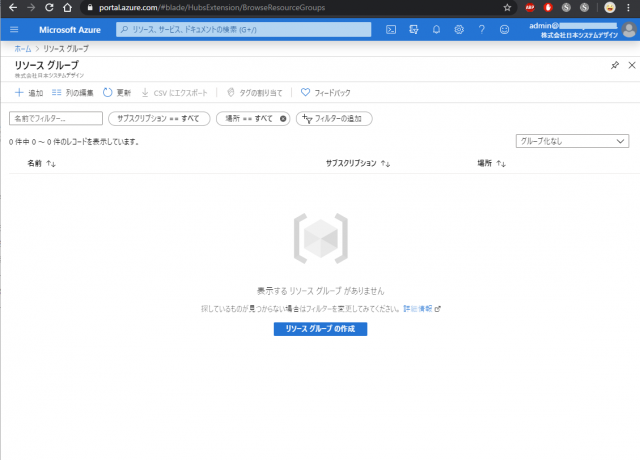

Azure 管理ポータルから、「リソースグループ」を選択すると以下の画面が表示されます。

「リソースグループの作成」 リソースグループの名前とリージョンを指定して、「確認および作成」を選択します。

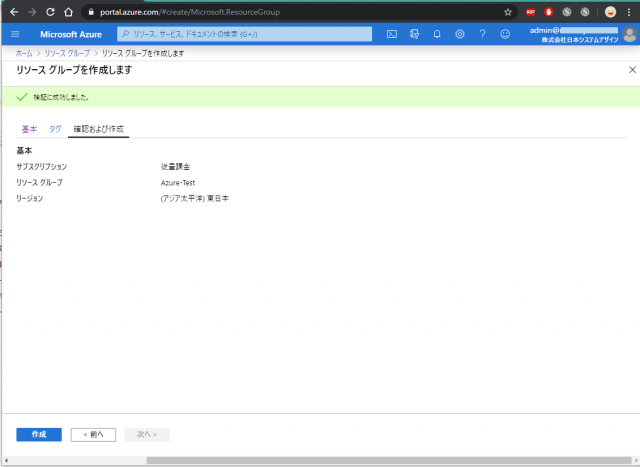

確認画面が表示されるので、「作成」を選択します。

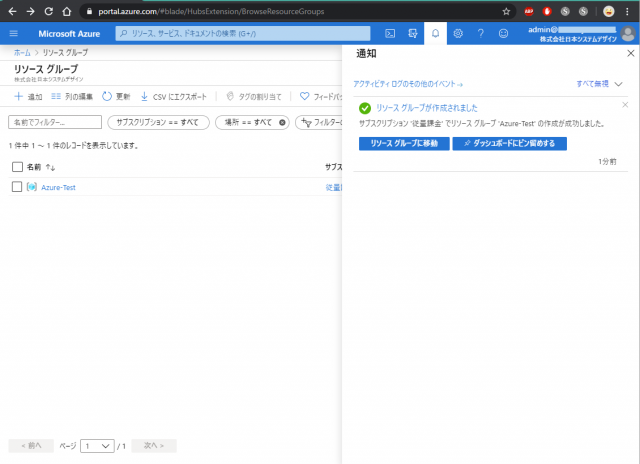

作成完了通知が来ます。ダッシュボードにピン止めしておきます。

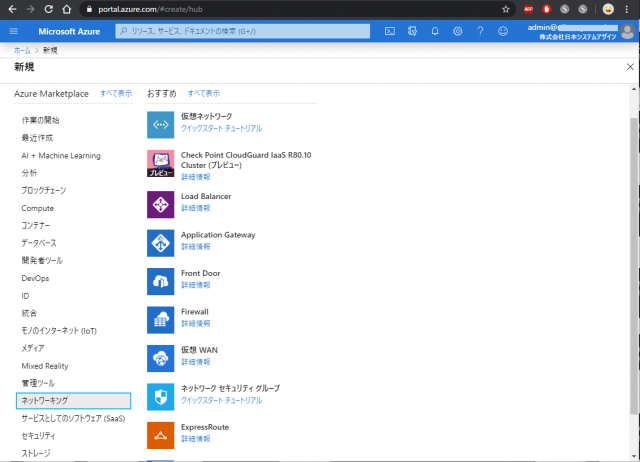

1-2.仮想ネットワークの作成

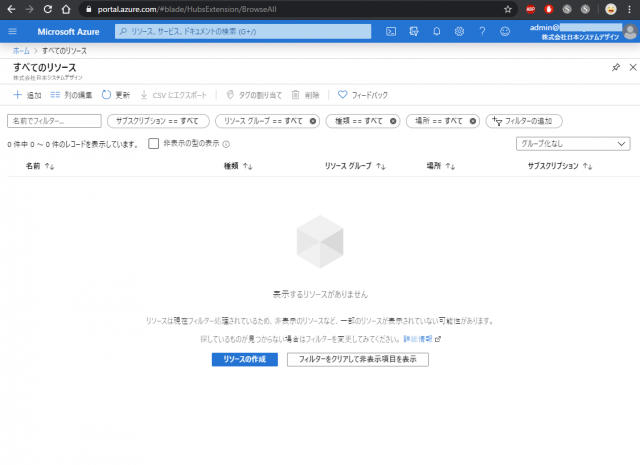

Azure 管理ポータルから、「すべてのリソース」⇒「追加」 をクリックします。

ナビゲーションウィンドウから「ネットワーキング」を選択し、「仮想ネットワーク」をクリックします。

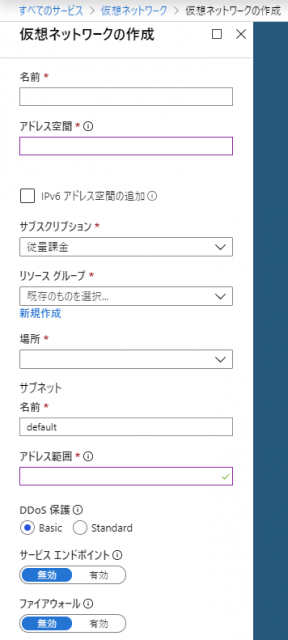

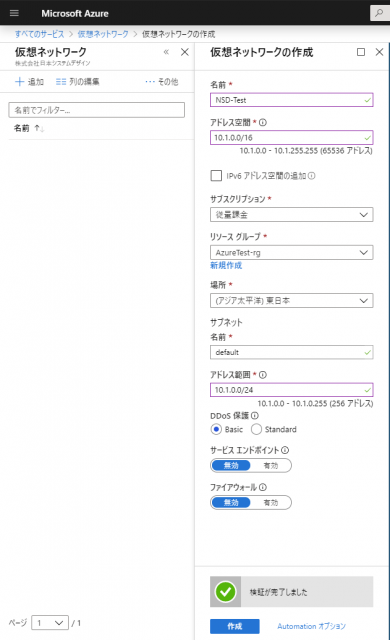

「仮想ネットワークの作成」画面が表示されます。

値を入力します。

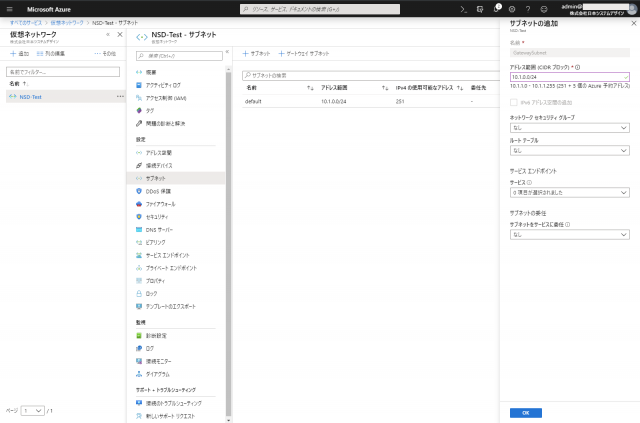

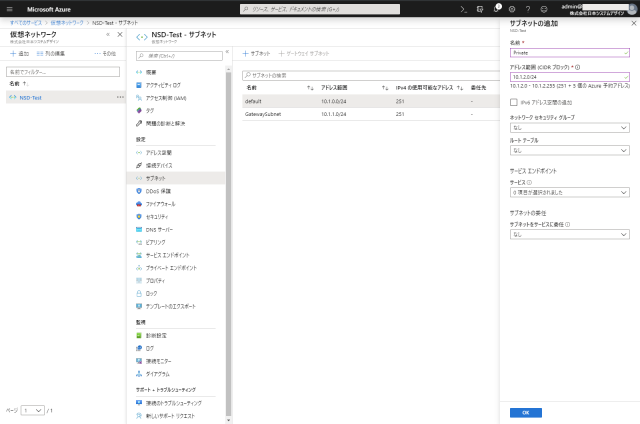

1-3.サブネットワークの作成

・ゲートウェイサブネット

・プライベートサブネット

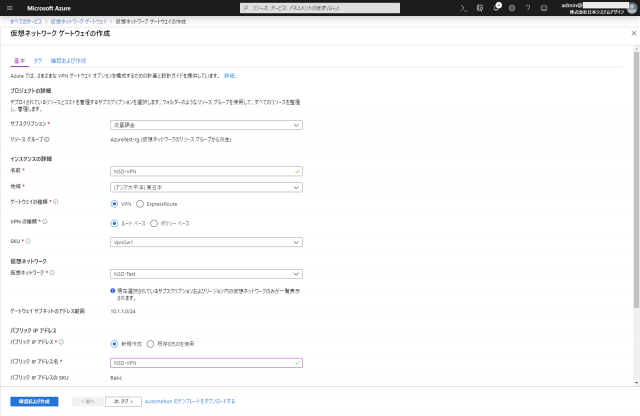

1-4.仮想ネットワークゲートウェイの作成

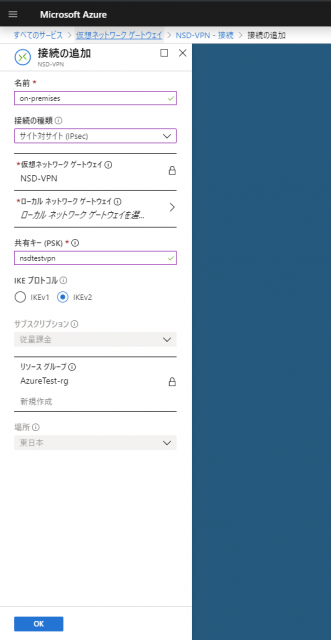

1-5.仮想ネットワーク 接続の作成

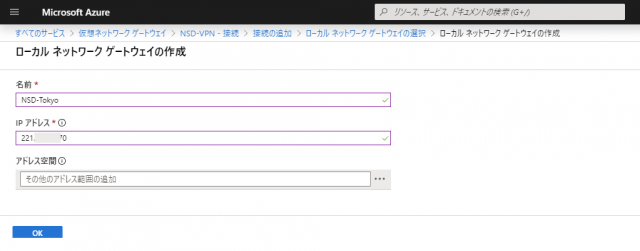

1-6.ローカルネットワーク ゲートウェイの作成

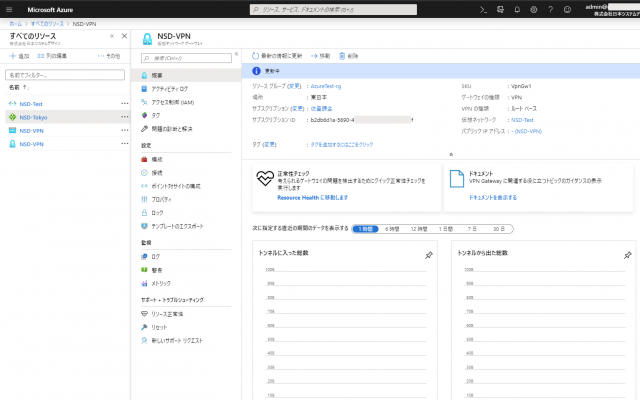

1-7.サイト間VPNの確認

1-8.ローカルネットワーク側ルーターの設定

今回使用したのは、ヤマハのRTX1210です。

設定ファイルに以下の設定を追加します。

トンネル番号は既存のトンネル番号と重複しない様に変更して下さい。

注意するのは、「ike local name」「ike remote name」です。

「ike xxxx address」ではなく、「ike xxxx name name」に 「ipv4-addr」と明示してグローバルIPアドレスを指定します。

#

ip route 10.1.0.0/16 gateway tunnel 3

#

tunnel select 3 description tunnel azure-test ipsec tunnel 3

ipsec sa policy 3 4 esp anti-replay-check=off

ipsec ike version 4 2

ipsec ike keepalive log 4 off

ipsec ike keepalive use 4 on

ipsec ike local name 4 「ローカル側IPアドレス」 ipv4-addr

ipsec ike nat-traversal 4 on

ipsec ike pre-shared-key 4 text 「共通キー」

ipsec ike remote name 4 「Azure側IPアドレス」 ipv4-addr

ipsec auto refresh 4 on ip tunnel tcp mss limit 1350 tunnel enable 3

#

ここ迄で、ネットワーク関連の設定は終わりです。 検証で、数百GBのアップロード/ダウンロードを行いましたが問題はありませんでした。 安定して使用出来ました。

仮想マシンの作成

2.2台のVMを作成します。

違いは、VMサイズとHDDの容量だけです。

アクティブディレクトリ VM :B2MS OS :Windows 2012 R2 OS HDD:128GB DATA HDD:128GB

ファイルサーバー VM :B4MS OS:Windows 2012 R2 OS HDD:128BG DATA HDD:256GB

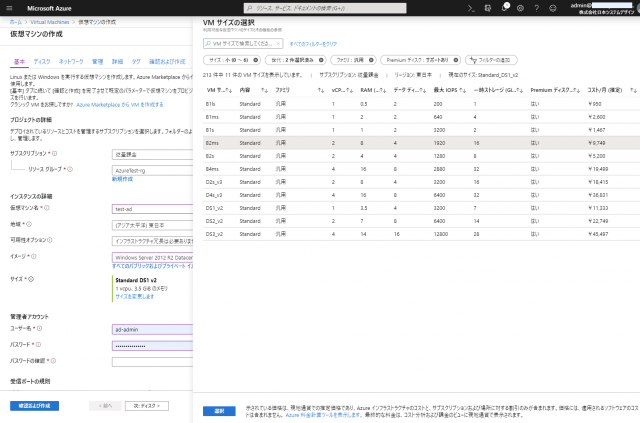

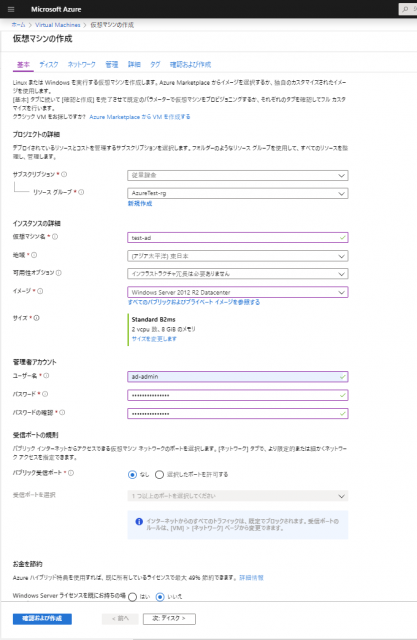

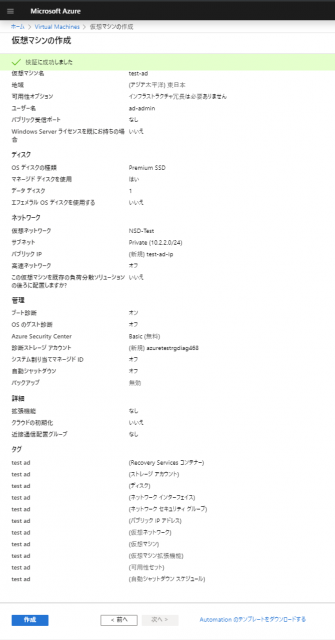

2-1.基本タグ

・サブスクリプション:上記で作成した、従量課金を指定

・リソースグループ:上記で作成した、リソースグループを指定

・仮想マシン名:

ADの場合:test-ad

FSの場合:test-fs

・地域:VMを作成するリージョンを選択

・イメージ:デプロイするOSイメージを選択 Windows 2012 R2 Datacenter

・サイズ:

ADの場合:B2MSを選択

FSの場合:B4MSを選択

・ユーザー名:VM管理者のログイン名を指定します

ADの場合:ad-admin

FSの場合:fs-admin

・パスワード:VM管理者のパスワードを指定します

確認して、「次:ディスク」をクリックします

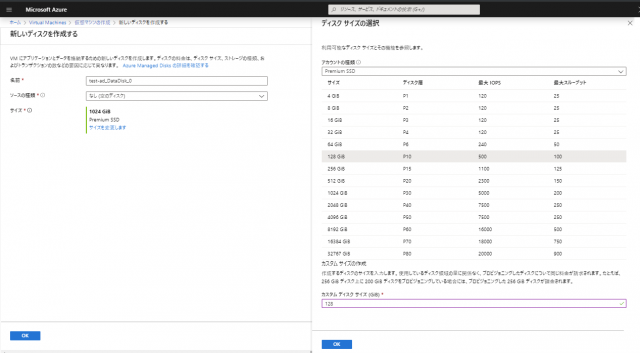

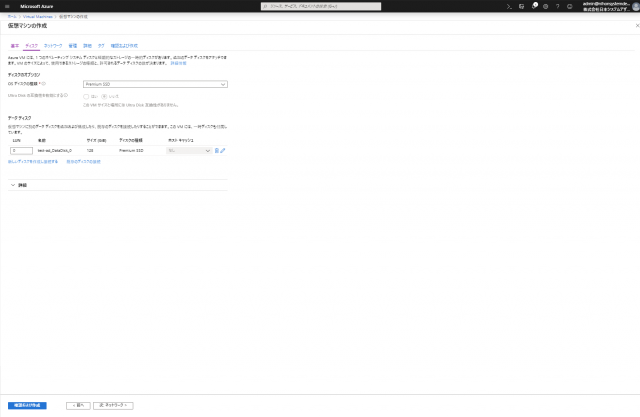

2-2.ディスクタグ

・名前:ディスクの名を指定します

ADの場合:test-ad_OsDisk_0、test-ad_DataDisk_0

FSの場合:test-fs_OsDisk_0、test-fs_DataDisk_0

・ソースの種類:なし

・サイズ:

ADの場合:test-ad_OsDisk_0 128GB、test-ad_DataDisk_0 128GB

FSの場合:test-fs_OsDisk_0 128GB、test-fs_DataDisk_0 256GB

ディスクタグの確認して、「次:ネットワーク」をクリックします 2-3.ネットワークタグ ・仮想ネットワーク:上記で作成した仮想ネットワークを指定します ・サブネット:上記で作成したサブネットを指定します ・パブリックIP:新規 ・NICネット ワークセキュリティ グループ:Basic ・パブリック受信ポート:なし ・高速ネットワーク:オフ ・負荷分散:いいえ 「次:管理」をクリックします

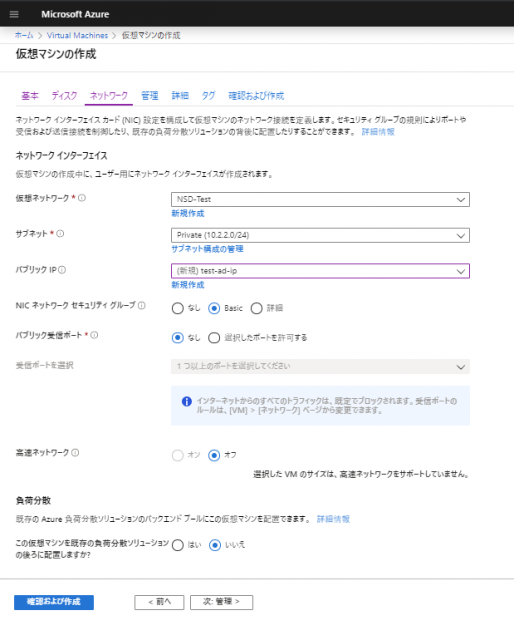

2-3.ネットワークタグ

・仮想ネットワーク:上記で作成した仮想ネットワークを指定します

・サブネット:上記で作成したサブネットを指定します

・パブリックIP:新規

・NICネット ワークセキュリティ グループ:Basic

・パブリック受信ポート:なし

・高速ネットワーク:オフ

・負荷分散:いいえ 「次:管理」をクリックします

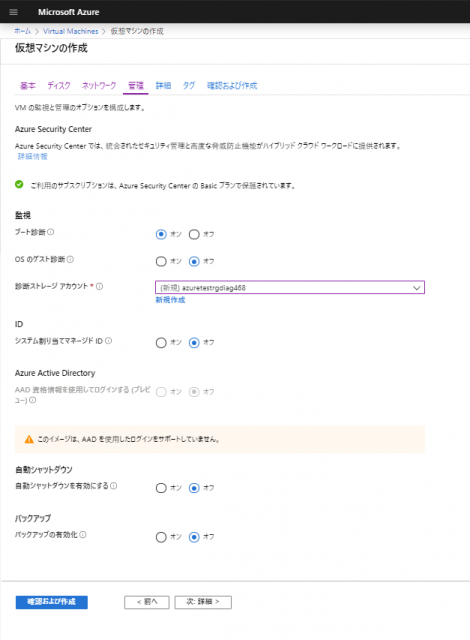

2-4.管理タグ

・診断ストレージ アカウント:新規

その他は何も変更せず「次:詳細」をクリックします

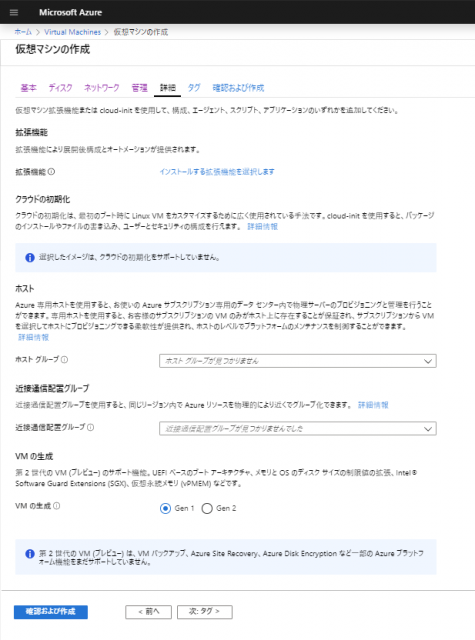

2-5.詳細タグ このページは、何も変更せず「次:タグ」をクリックします

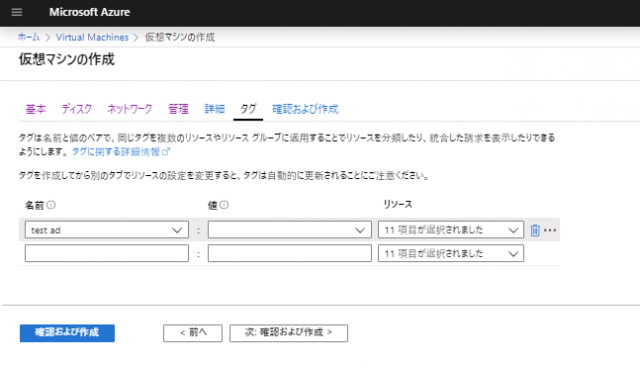

2-5.タグ タグ このページは、特に指定しなくても問題有りません

ADの場合:test ad

FSの場合:test fs

「次:確認および作成」をクリックします

2-6.確認および作成 タグ 設定内容を確認して、「作成」をクリックします

以上で、VMが作成出来ました。

こんにちは! 情報システム部インフラ担当のアンドウです。 前回は、「インフラ技術ブログ:クラウド移行 Azure環境作成編」でクラウド構成についてお伝えしました。

今回は、AWSを使用した、環境の作成と検証を行います。

AWSを使用するには、アカウントが必要です。

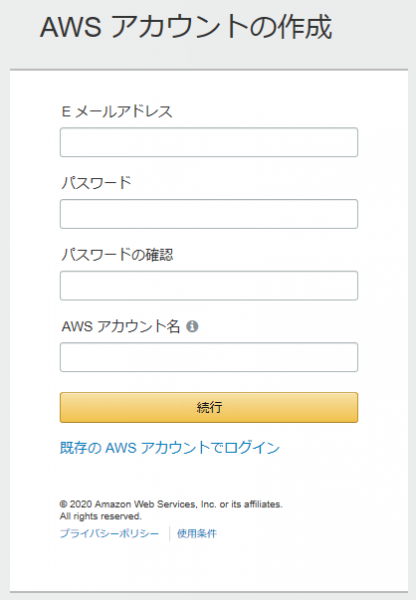

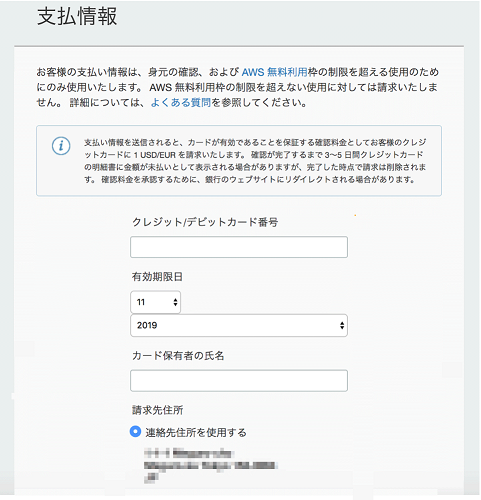

1.AWS アカウントの作成

AWS アカウントの入力

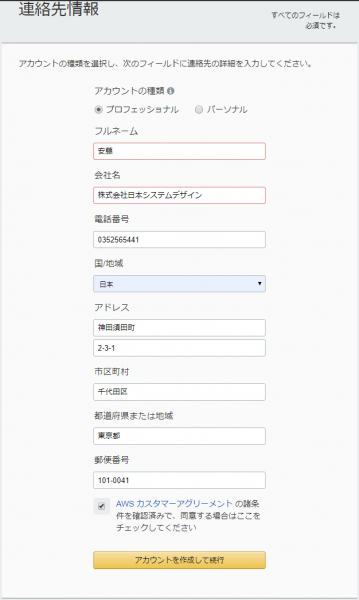

連絡先情報を入力

お支払い情報を入力

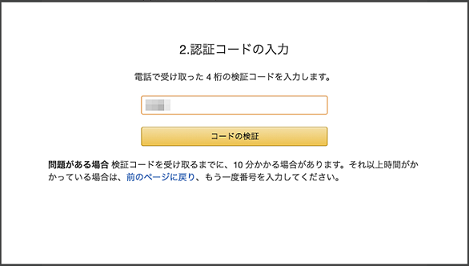

アカウント認証

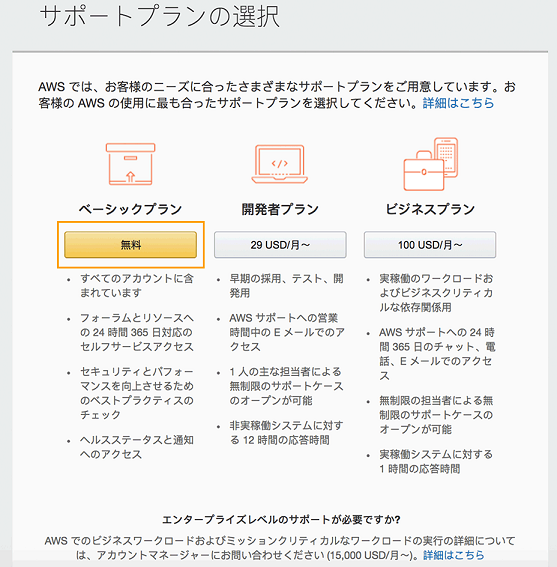

AWS サポートプランの選択

アカウントの作成完了です。

数分ほどで、ご登録メールアドレス宛に確認のための E メールが届きます。

画面右側の「コンソールにサインインする」ボタンをクリックすると、すぐに AWS クラウドを使用開始しできます。

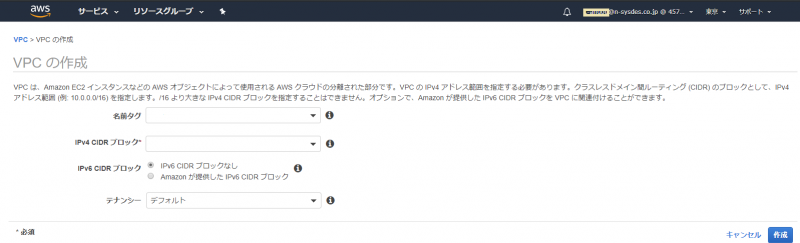

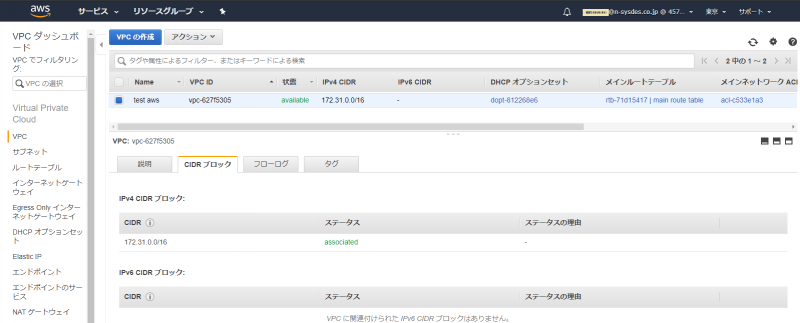

2.VPCの作成

2-1.リージョンの選択

2-2.VPC領域の作成

VPC領域名:test aws

VPCのアドレス範囲:172.31.0.0/16

入力後、「作成」をクリックします。

PVCアドレスの確認

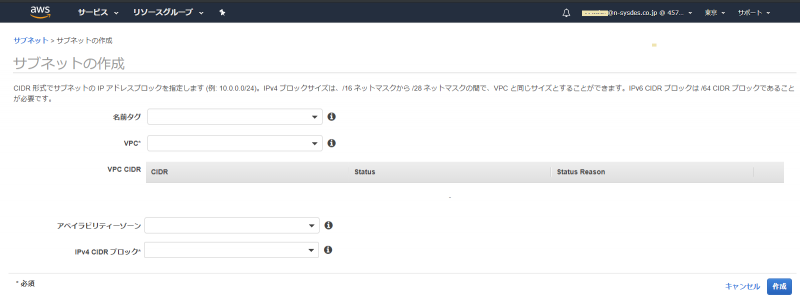

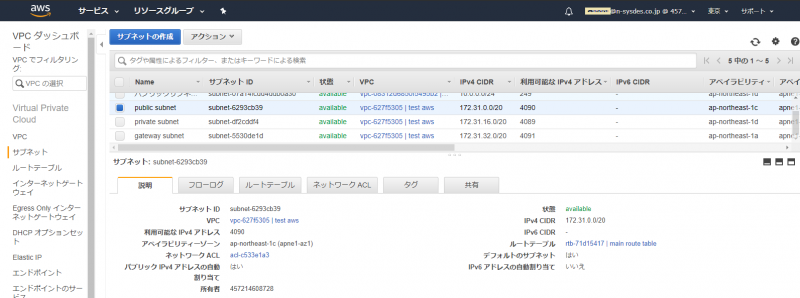

2-3.サブネットの作成

サブネット

public subnet:172.31.0.0/20

private subnet:172.31.16.0/20

gateway subnet:172.31.32.0/20

上記、3個を作成します。

サブネット名: public subnet

VPC領域名:test aws

アベイラリティーゾーン:指定なし

サブネットアドレス範囲:172.31.0.0/16

入力後、「作成」をクリックします。

サブネットアドレスの確認

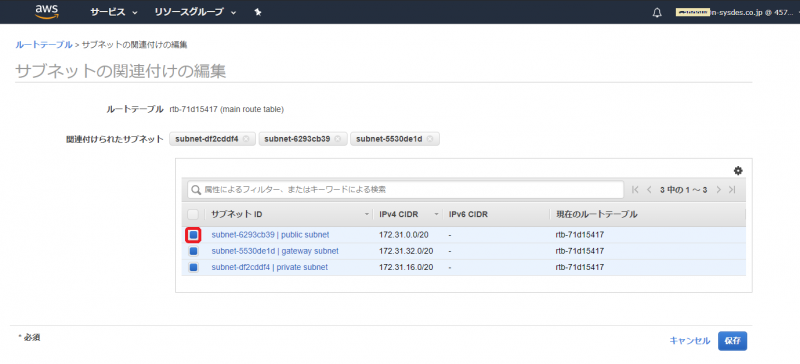

2-4.サブネットをネットワークに接続

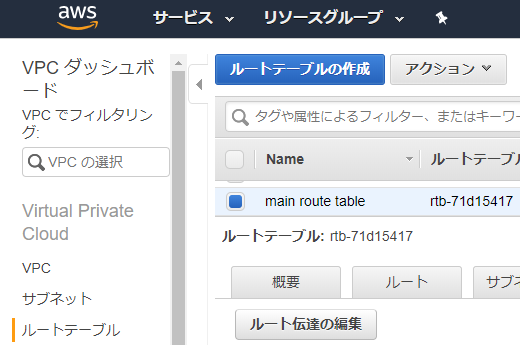

ルートテーブルにサブネットを関連付ける

2-5.インターネットゲートウェイの作成

特に名前は付けなくてもよい

作成したインターネットゲートウェイをVPCにアタッチする

2-6.NATゲートウェイの作成

サブネットは、上記で作成したpublic subnetを指定

Elastic IPは、新規作成を指定

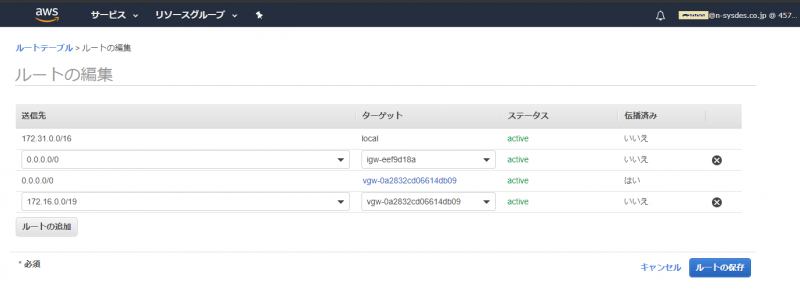

2-7.ルートテーブルの編集

作成した、インターネットゲートウェイをルートテーブルに追加する

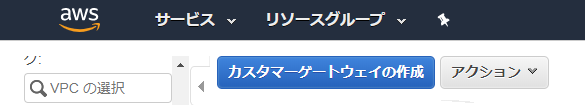

2-8.カスタマーゲートウェイの作成

VPN接続先名:NSD

NSDのアドレス:ローカル側のグローバルIPアドレスを指定する

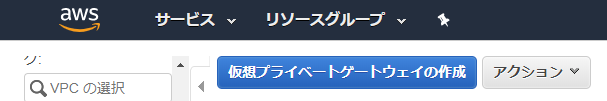

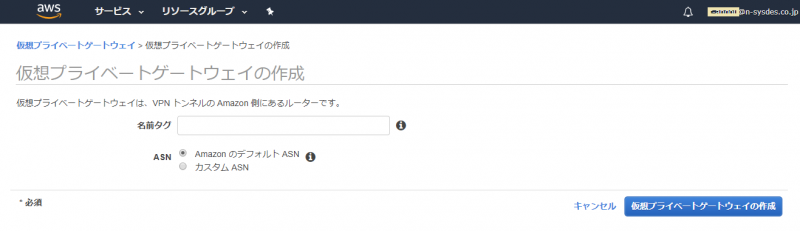

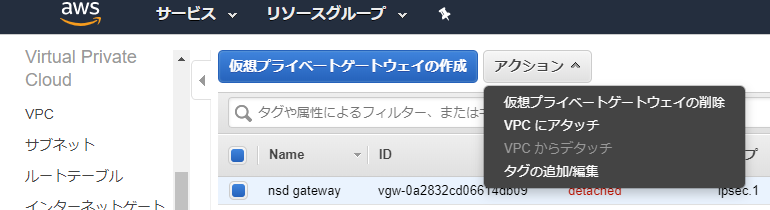

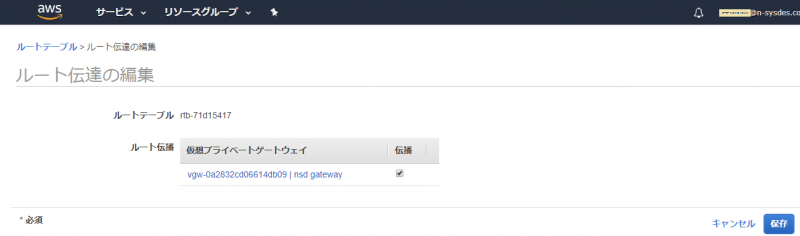

2-9.仮想プライベートゲートウェイの作成

仮想プライベートゲートウェイ名:nsd gateway

作成した仮想プライベートゲートウェイをVPCにアタッチする

2-10.ルート伝播を有効にする

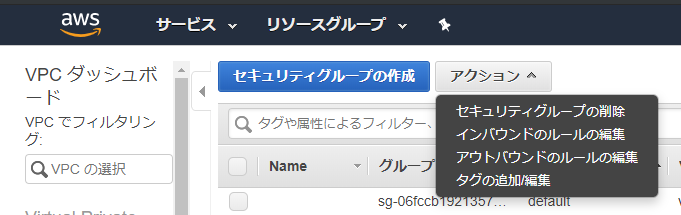

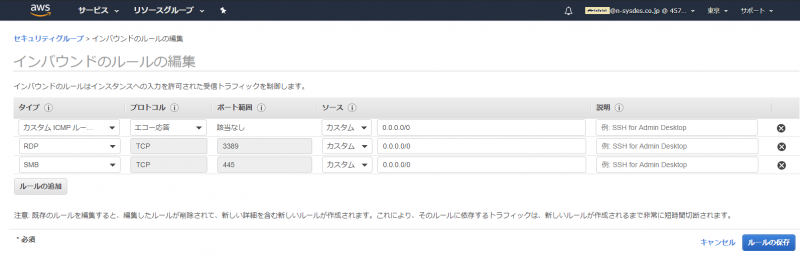

2-11.セキュリティグループの更新

インバウンドルールの編集

必要なルールの追加を行う

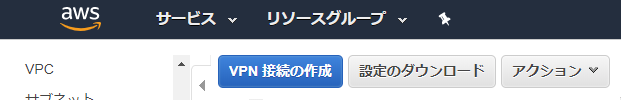

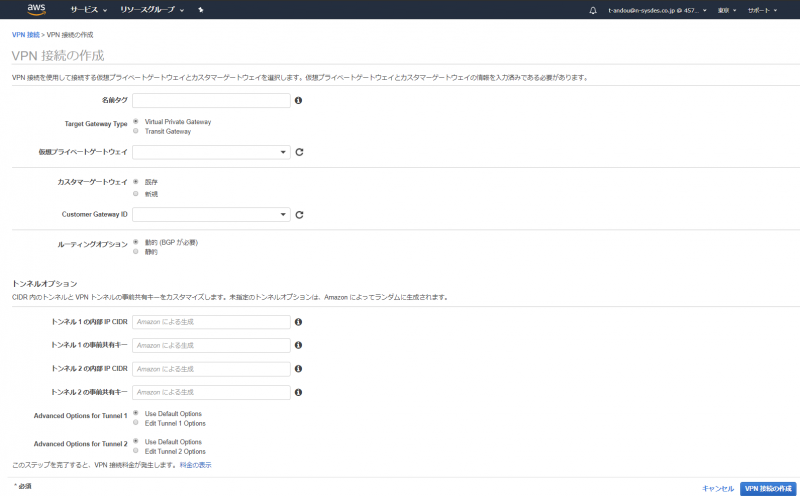

2-12.Site-to-Site VPN 接続の作成

VPN接続名:今回は指定なし

仮想プライベートゲートウェイ名:上記で作成した仮想プライベートゲートウェイ

カスタマーゲートウェイ名:上記で作成したカスタマーゲートウェイ

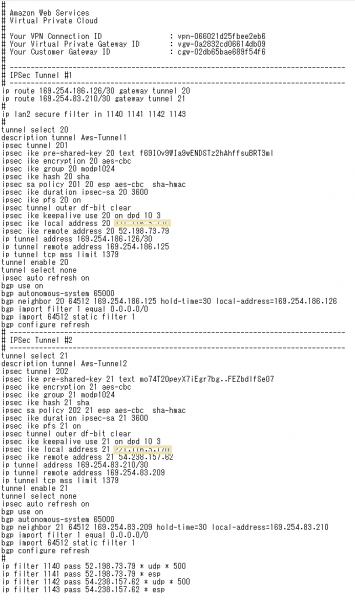

2-13.VPN疎通確認(ヤマハルーター用)

設定のダウンロードを行い、必要な変更を行う

Local Address にオンプレ側のグローバルIPを指定する

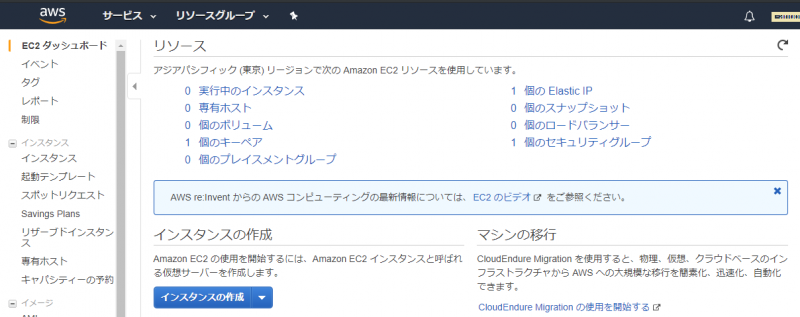

2-14.EC2インスタンス作成

2台のVMを作成します。

違いは、VMサイズとHDDの容量だけです。

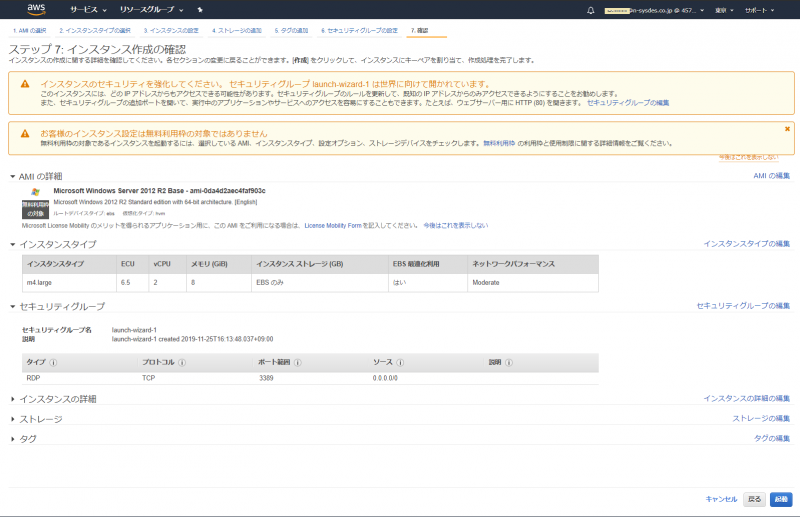

アクティブディレクトリ VM :m4lage OS :Windows 2012 R2 OS HDD:128GB DATA HDD:128GB

ファイルサーバー VM :m4xlage OS:Windows 2012 R2 OS HDD:128BG DATA HDD:256GB

マシンイメージを選択します

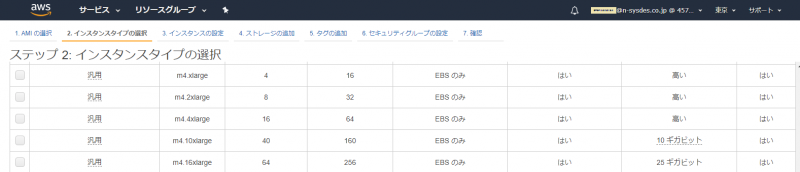

インスタンスタイプを選択します

アクティブディレクトリ VM :m4lage

ファイルサーバー VM :m4xlage

ここは、そのままで次のステップへ

OSディスクの容量を128GBに設定します

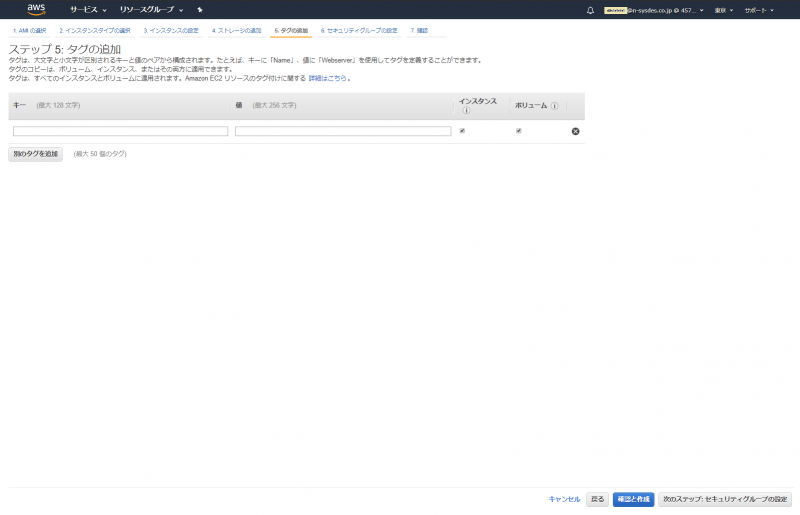

インスタンス名:を指定します

ADの場合:test-ad

FSの場合:test-fs

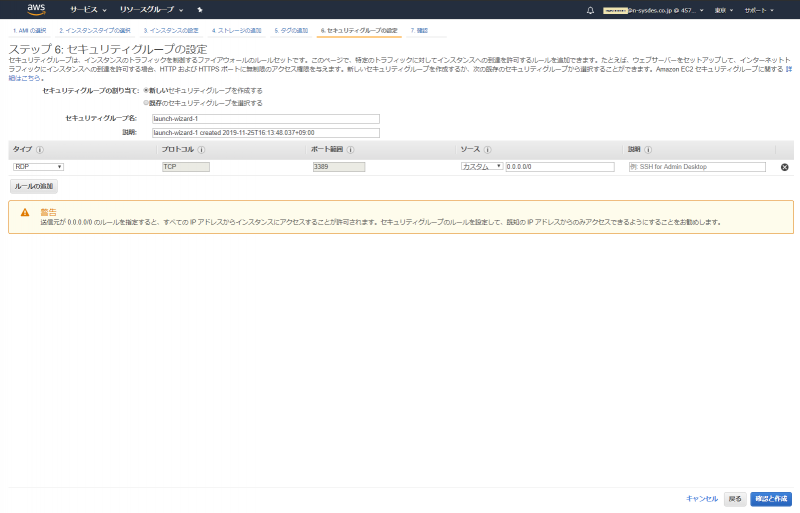

新しいセキュリティグーループヲ作成を選択

設定内容の確認

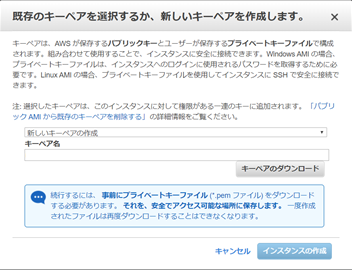

キーペアの作成

キーペアファイルのダウンロードします

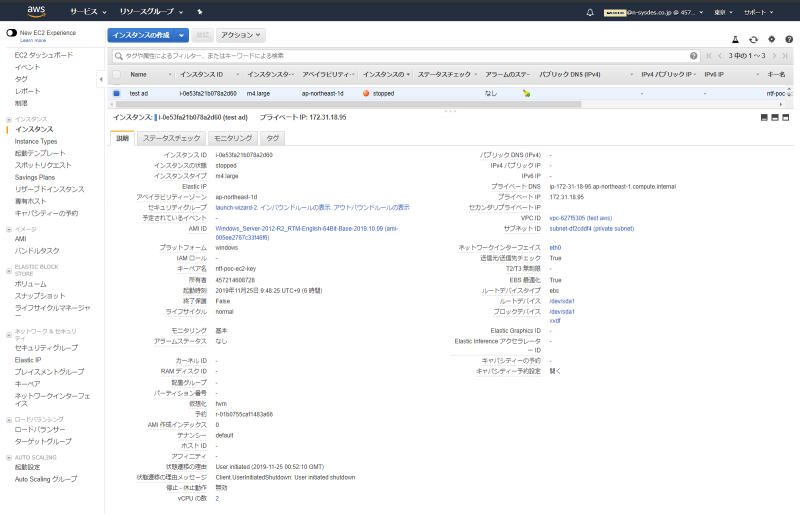

作成したインスタンスの確認します

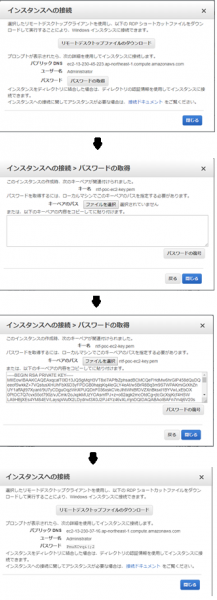

2-15.ログイン用パスワードの作成

ダウンロードした、キーペアファイルからログイン用パスワードの作成します

以上で、VMが作成出来ました。

こんにちは! 情報システム部インフラ担当のアンドウです。 前回は、「インフラ技術ブログ:クラウド移行 AWS環境作成編」でクラウド構成についてお伝えしました。

今回は、作成したAZUREとAWSのVM使用した、検証を行います。

作成したVM上の Windows 2012 R2 は、多言語版で英語設定になっています。

・表示言語の変更

・言語パックのインストール

・時刻と地域

上記の設定を変更し、日本語表示にします。

これ以降は、通常のwindows 2012 R2 と同じです。

「インフラ技術ブログ:でファイルサーバーを構築しよう」を参考にしてアクディブディレクトリサーバーとファイルサーバーを構築します。

機能検証

VM上での機能検証の結果、必要な機能はAZUREとAWS両方とも問題有りませでした。

1. Active Directory :問題なし

2. Distributed File System: 問題なし

3. Domain Name System :問題なし

4. Windows Internet name services :問題なし

5. Symantec Endpoint Protection :問題なし

6. ALog ConVerter :問題なし

7. Virtual Private Network :問題なし

速度検証

・VM上での速度検証の結果、AZUREとAWS両方とも接続上の問題有りませでした。

・実際のアクセス速度は、回線速度の影響分の差しか有りません。

大きなディレクトリのコピー:ファイル数: 173,562、フォルダー数: 21,774、67.5 GB (72,485,271,774 バイト)

大きなファイルのコピー:49.4 GB (53,056,889,208 バイト)

平均300MBps 程度でした。

・個別のOffice ファイルのアクセスは、ファイルが小さいため体感速度の差は分かりませんでした。

Office ファイルのアクセス:Exce、Access、のマクロ実行

通信速度は、1多重での結果です。

複数人の操作が重なった場合は、その分遅くなります。

個別のOffice ファイルのアクセスの場合は処理時間が短いため余り問題になりませんが、大量データの操作には注意が必要となります。